Phishing er en form for sosial hacking, som har til hensikt å få offeret til frivillig å gi fra seg informasjon om f.eks. brukernavn/passord eller kredittkort til angriperen. Denne typen angrep har blitt veldig populære og er i stadig utvikling, og metodene som benyttes blir stadig mer sofistikerte.

Den vanligste formen for slike angrep skjer via epost. Den samme eposten sendes ut til en rekke tilfeldige adresser. Eposten utgir seg gjerne for å være fra en bank eller liknende, og ber mottakeren foreta en pålogging for å hindre at tilgangen til tjenesten blokkeres. I eposten finner man en lenke som fører en til en falsk side, som ser helt lik ut som den virkelige nettsiden til banken. Forskjellen er at nettsiden driftes av kriminelle nettverk og dermed lagrer f.eks. kontoinformasjon og passord – slik at ID-tyverier, digitalt misbruk av kortinformasjon kan finne sted.

Angriperne kan også ha laget en automatisert funksjon, som både åpner den reelle bankens nettsider, men i tillegg også åpner en kobling til sin egen server, og på den måten imiterer de bankens sider, mens informasjonen i realiteten sendes til de kriminelles servere.

Slik angrep kan man sammenlikne med å fiske med garn. De kriminelle kaster garnet uti, snurper det sammen og drar opp de fiskene som ikke slipper gjennom maskene. Dette medfører at få lar seg lure, men nettopp fordi man har så mange potensielle ofre er det likevel lønnsomt.

En mer avansert metode er såkalt «spear phishing» eller spydfiske. I slike angrep retter de kriminelle seg gjerne mot bedrifter eller kundemassen til en bedrift. De innhenter informasjon om bedriften, fra hjemmesidene og andre mer eller mindre offentlige ressurser og på den måten kan bygge langt mer troverdige og skreddersydde scenarioer; gjerne ved bruk av navn de potensielle ofrene kjenner og bedriftens logo.

NTNU har vært utsatt for slike angrep, og vil også i fremtiden oppleve at våre ansatte er målskiver for kriminelle. Siden vi vet at vi jevnlig utsettes for slike angrep, ønsker vi å bidra til å redusere risikoen for at våre ansatte utnyttes av kriminelle, ved å gi noen tips til hvordan man unngår å bli offer for slik svindel.

Noen viktige tips å ta med seg videre:

- Hverken banken eller andre, vil be deg om å oppgi kortinformasjon eller brukernavn og passord på epost – og heller ikke be deg følge en lenke i en epost, for å bekrefte slike opplysninger. Man vil heller aldri bli avkrevd slike opplysninger over telefon.

- Er du usikker på om eposten kommer fra en reell kilde? Ta direkte kontakt med angivelig avsender via en allerede kjent kanal.

Hvordan oppdage og avsløre forsøk på svindel; hva bør få varsellampene til å blinke?

- Språk og grammatikk!

Slike eposter kommer ofte, men ikke alltid, fra utlandet. Det innebærer selvsagt at de kriminelle bruker automatiske oversettelsesverktøy, for å tilpasse eposten til norsk. Selv om slike verktøy er blitt bedre, så har de fortsatt flere svakheter. I tillegg bruker svindlere bevisst dårlig språk, fordi erfaring tilsier at om de først får svar på en dårlig formulert og skrevet epost – så har de enklere målskiver å utnytte. - Krav om å oppgi/bekrefte personlig informasjon!

Enten man snoker etter passord, kredittkortinformasjon eller annen personlig informasjon som kan utnyttes til ID-tyverier, så er det enkleste å be offeret om å gi deg denne informasjonen frivillig. En god regel er derfor å aldri oppgi slik informasjon – det vil nemlig aldri være nødvendig; enten det er til oss på lokal IT eller til banken. - Vær skeptisk til lenker i epost!

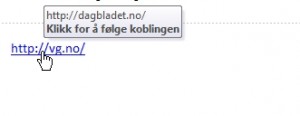

Hvis man holder muspekeren over en hyperlenke, så vil man se hvor denne lenken egentlig ender opp. Her har jeg fått en epost med noe som tilsynelatende er til VG. Som vi ser, så er sannheten derimot en annen:

Et godt tips er derfor å ikke følge lenker fra epost, men alltid skrive inn adressen manuelt, eller ved å bruke en snarvei man allerede har opprettet. - Trusler!

Hvis eposten truer med sletting av data og brukerkonto, er det store sjanser for at dette er svindel. Truende språk benytter svindlere seg av for å få impulsive og ikke minst usikre ofre på kroken. Ofte er det de med lav teknisk kompetanse og eldre som havner i denne kategorien. Igjen er det de svakeste som svarer på eposten, som igjen gjør dem til et lettere bytte når svindlerne får kontakt.

NTNUs systemer beskytter oss og sletter mange tusen slike angrepsforsøk, før de når frem til oss som sluttbrukere. Dessverre er ikke den automatiske beskyttelsen perfekt, og det er derfor oss som sitter foran skjermene som er siste forsvarsskanse. Er du usikker? Ta kontakt med oss på IT – vi svarer heller på én telefon for mye enn én for lite, og jobben med å rydde opp og begrense skaden når uhellet først er ute, krever langt mer enn en kort telefonsamtale.